Hendrick y Jarvis analizan la seguridad del software

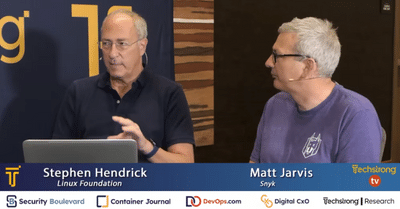

Si bien el software de código abierto es omnipresente y generalmente se considera seguro, las prácticas de desarrollo de software varían ampliamente según el proyecto en términos de prácticas de desarrollo de aplicaciones, protocolos para responder a fallas o la falta de criterios de selección estandarizados para determinar qué componentes de software tienen más probabilidades de ser seguros. En consecuencia, las cadenas de suministro de software son vulnerables a los ataques, con implicaciones y desafíos para las comunidades de proyectos de código abierto. Para mejorar la seguridad de la cadena de suministro de software, Linux Foundation, Open Source Security Foundation (OpenSSF), Snyk, Eclipse Foundation, CNCF y CI/CD Foundation realizaron una investigación y publicaron los resultados en el informe Addressing Cybersecurity Challenges in Open Software de código fuente durante la Cumbre de código abierto de América del Norte de 2022. En la cumbre, Stephen Hendrick, vicepresidente de investigación de LF, y Matt Jarvis, director de relaciones con desarrolladores de Snyk, se sentaron con Alan Shimel de TechStrong TV para analizar los hallazgos y los próximos pasos. Aquí hay algunos puntos clave:

Alan: “Creo que siempre estamos decepcionados cuando hacemos las encuestas y descubrimos, ya sabes, más allá de la certidumbre de boca para afuera lo que realmente está pasando debajo de las sábanas, y siempre deseamos y esperamos más. Dicho esto, no quiero ser pesimista. Soy de la opinión de que estamos mejor y más seguros ahora que probablemente nunca».

stefano: «Respecto a: ¿Las organizaciones tienen una política de seguridad de código abierto? Lo que encontramos fue que el 49% dijo que tenía uno, lo cual es bueno. 34% no. Y el 17% dijo que no sabía».

Escarchado: “En organizaciones más grandes… has internalizado este tipo de cultura durante mucho tiempo en torno a la seguridad y la forma en que usas el software. . . El problema más difícil en seguridad no tiene nada que ver con la tecnología. Siempre se trata de personas y cultura. . . Tenemos dos tipos de cosas que suceden en una tormenta casi perfecta. Al mismo tiempo, tenemos este aumento masivo de ataques a la cadena de suministro en código abierto porque, como saben, es víctima de su propio éxito. Y los atacantes se han dado cuenta de que penetrar en la cadena de suministro es mucho más fácil que encontrar días cero en las aplicaciones de los usuarios finales. Así que tienes esto en marcha donde la gente de repente dice, bueno, todo lo que hacemos es de código abierto, como, ¿qué hago en términos de seguridad? Y luego, como señaló Steve, está esta transformación masiva y en curso de cómo creamos software, esta súper rápida, de alta velocidad”.

stefano: «Preguntamos… ¿Cómo planea mejorar la situación?… En la parte superior de la lista estaban las organizaciones que buscaban herramientas más inteligentes… Eso fue el 59 %. . . El siguiente detrás, con un 52 %, fue un fuerte deseo de Mejor Comprender y esencialmente codificar prácticas para el desarrollo de software seguro.”

Escarchado: “El cambio cultural es una parte tan importante de cómo haces esa transición de tu tipo de seguridad de la vieja escuela como una función de guardián a esta cosa en la que se la damos a los desarrolladores porque los desarrolladores son quienes tú conoces. Lo arreglan en el desarrollador. ojo antes de que se acerque a la producción. Eso es lo más barato».

stefano: “Sabes, hice un reportaje sobre SBOM el año pasado. Y tengo que decirles que esos factores alimentan directamente ese rol. . . Hicimos algunas estadísticas sobre las dependencias en esta encuesta, tanto directas como transitivas, y descubrimos que realmente hay un bajo nivel de seguridad fuerte en las organizaciones que entienden la postura de seguridad de todas estas diferentes dependencias y dependencias de dependencias. Números realmente bajos allí. Los SBOM irían tan lejos como para aclarar todo eso. «Le darán conocimiento sobre los metadatos, le dará facilidad de uso para que sepa que tiene licencia para usar el material, y sabrá si fue bueno si confía en él, no solo qué usted lo hacemos.» busque metadatos que no estén falsificados, pero también comprenda claramente lo que se ha solucionado y lo que no desde el punto de vista de la vulnerabilidad».

Escarchado: «Creo que cuando la gente piensa en políticas, piensa, oh, esto tiene que ser como un documento de 100 páginas, ya sabes, entonces se vuelve abrumador, pero una política realmente puede ser de una sola línea». Ver la entrevista completa y lea la transcripción a continuación.